Single Sign-On

본 문서는 OIDC(OpenID Connect) 기반의 SSO(Single Sign-On) 로그인 기능에 대한 안내를 제공합니다. SSO를 통해 조직의 기존 ID 관리 시스템을 활용하여 간편하고 안전하게 서비스에 로그인할 수 있습니다.

OIDC(OpenID Connect)란?

섹션 제목: “OIDC(OpenID Connect)란?”OIDC(OpenID Connect)는 OAuth 2.0 프로토콜을 기반으로 한 인증 계층으로, 사용자의 신원을 안전하게 확인하고 기본 프로필 정보를 얻을 수 있는 표준 프로토콜입니다. OIDC를 통해 조직은 Okta, Microsoft Entra ID (이전 Azure AD), Google Workspace 등의 IdP(Identity Provider)를 사용하여 중앙화된 사용자 인증 관리를 할 수 있습니다.

SSO(Single Sign-On)를 통해 사용자는 조직의 IdP 계정으로 한 번 로그인하면 별도의 비밀번호 없이 여러 애플리케이션에 접근할 수 있습니다.

지원하는 기능

섹션 제목: “지원하는 기능”- SP-initiated SSO (Single Sign-On)

- IdP-initiated SSO (Single Sign-On)

위 기능에 대해 더 자세히 알아보고 싶으시다면, Okta Glossary를 확인하세요.

SSO 설정 방법

섹션 제목: “SSO 설정 방법”조직의 관리자는 다음 단계를 통해 SSO를 설정할 수 있습니다.

사전 요구사항

섹션 제목: “사전 요구사항”- Xint 조직 관리자 권한

- OIDC 규격을 준수하는 ID 공급자 (예: Okta, Microsoft Entra ID, Google Workspace)

- ID 공급자에서 제공하는 설정 정보

- ID 공급자에서 제공하는 OIDC issuer URL

- Client ID와 Client Secret

ID 공급자별 설정 방법

- Okta Admin Console에 접속하세요.

- Applications → Browse App Catalog 메뉴에서 Xint를 검색하고 추가하세요. 또는 Xint Okta Integration 링크를 통해 추가할 수 있습니다.

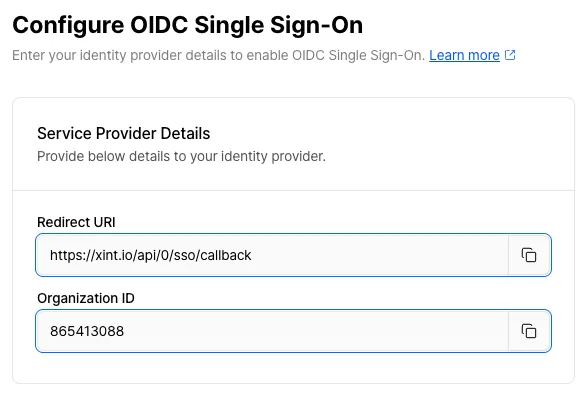

- Organization ID를 입력하고 애플리케이션 설정을 완료하세요. Xint의 SSO 설정 페이지에서 조직 ID를 확인할 수 있습니다.

- Xint에 로그인할 수 있는 사용자와 그룹을 할당하세요.

- Xint App → Sign On 탭에서 Client ID와 Client Secret을 확인할 수 있습니다.

- OIDC issuer URL은 우측 상단의 프로필 정보를 눌러서 확인할 수 있습니다. (

https://acme.okta.com형식)

- Google Cloud Platform에서 OAuth 클라이언트를 생성하기

- Google Cloud Platform 콘솔에 접속하세요.

- 내부 도구용 Google Cloud 프로젝트를 선택하세요. 없다면 새 Google Cloud 프로젝트를 생성하세요.

- OAuth 동의 화면을 구성하세요. 사용자 유형은 일반적으로 내부를 선택하여 Google Workspace 조직 내 사용자만 접근하도록 제한합니다.

- OAuth 클라이언트를 생성하세요.

- 애플리케이션 유형: 웹 애플리케이션

- 승인된 리디렉션 URI:

https://xint.io/api/0/sso/callback

- 애플리케이션을 생성하면 Client ID와 Client Secret을 확인할 수 있습니다.

- OIDC issuer URL은

https://accounts.google.com입니다.

- Google Admin Console에서 방금 만든 OAuth 클라이언트 허용하기

- Google Admin Console에 접속하세요.

- Security → Access and data control → API controls 메뉴로 이동하세요.

- “MANAGE APP ACCESS” 버튼을 클릭하여 App Access Control 페이지로 이동하세요.

- “Configure new app” 버튼을 클릭하세요.

- 위에서 만든 Client ID를 입력하여 클라이언트를 검색하고 앱을 등록하세요.

설정 단계

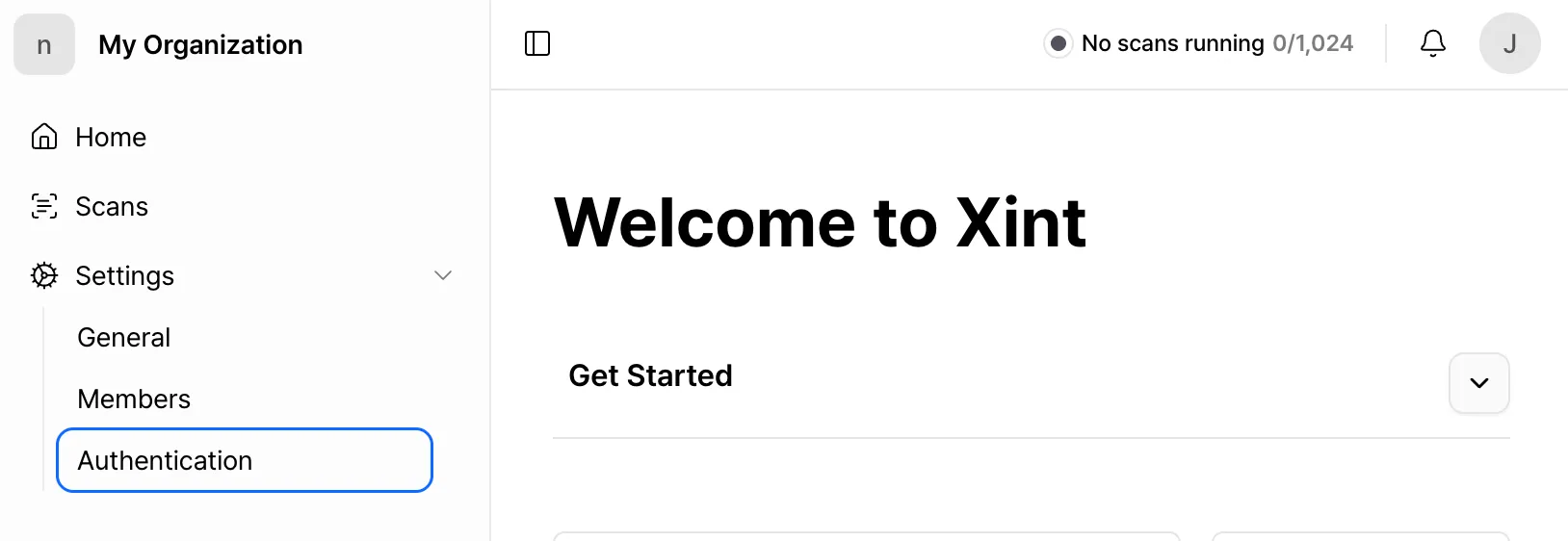

섹션 제목: “설정 단계”-

설정 → 인증 메뉴로 이동하세요.

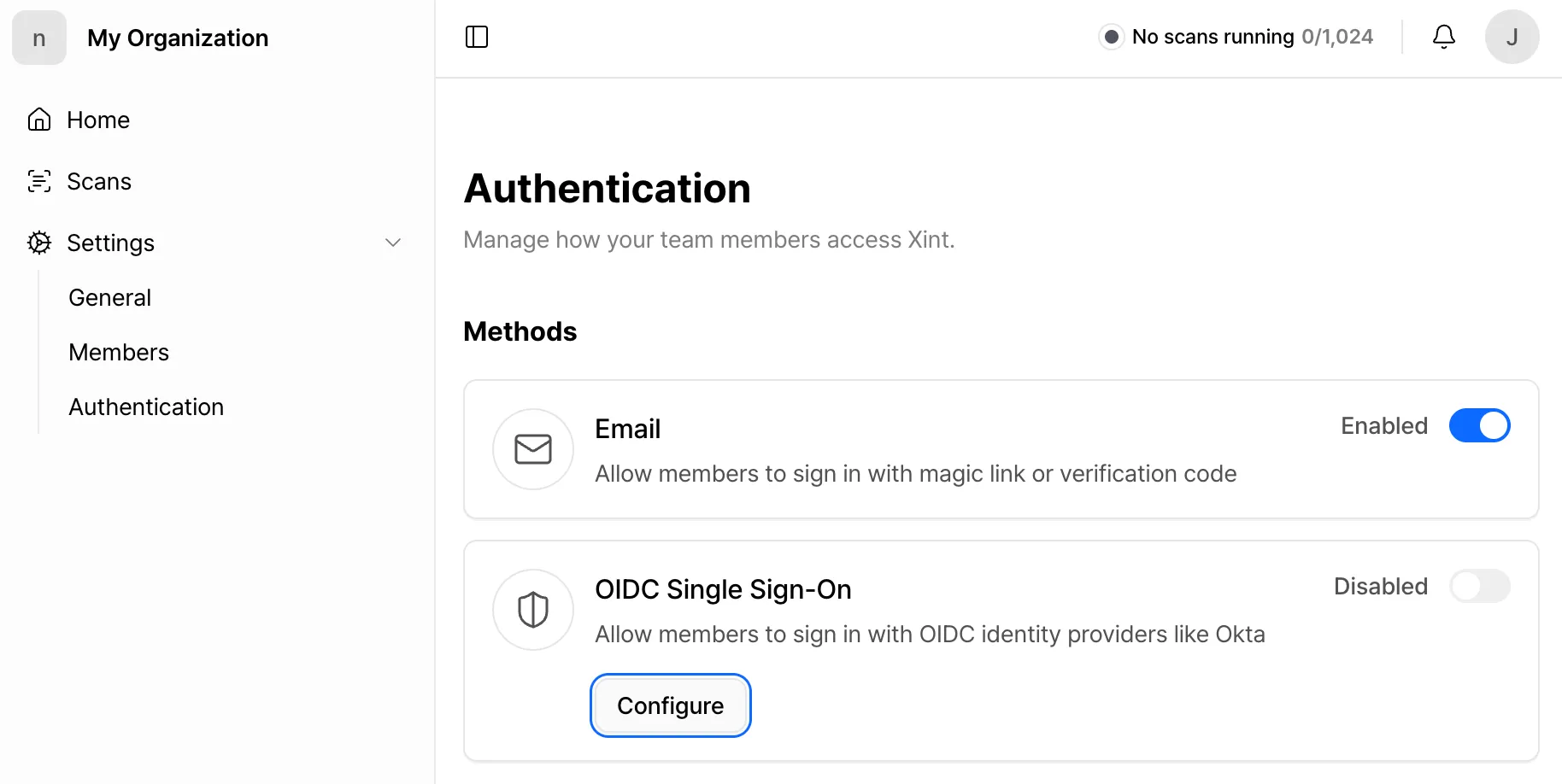

-

OIDC Single Sign-On 항목에서 Configure 버튼을 누르세요.

-

Redirect URI를 확인하고 ID 공급자의 설정 페이지로 이동하여 로그인 redirect URI로 등록하세요. Okta를 사용하는 경우 조직 ID도 등록해야 합니다.

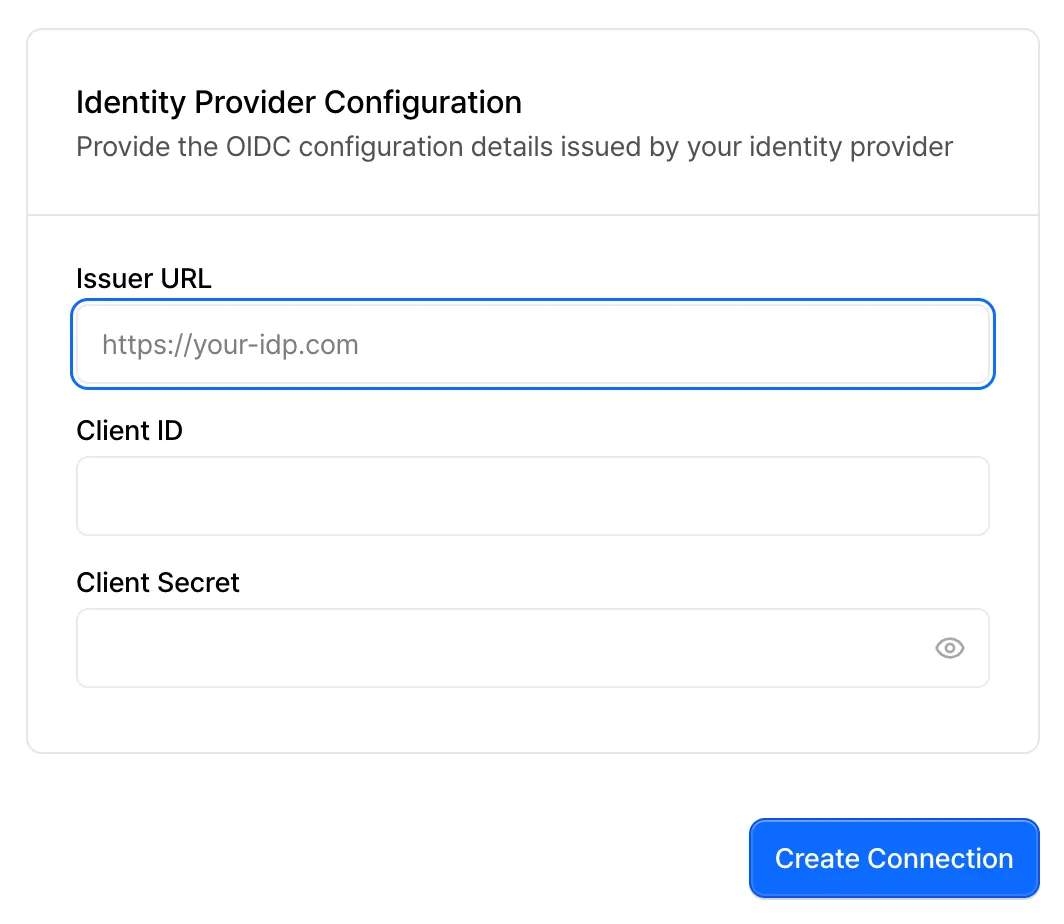

-

ID 공급자에서 제공받은 Client ID, Client Secret과 OIDC issuer URL을 입력하고 Create Connection 버튼을 누르세요.

-

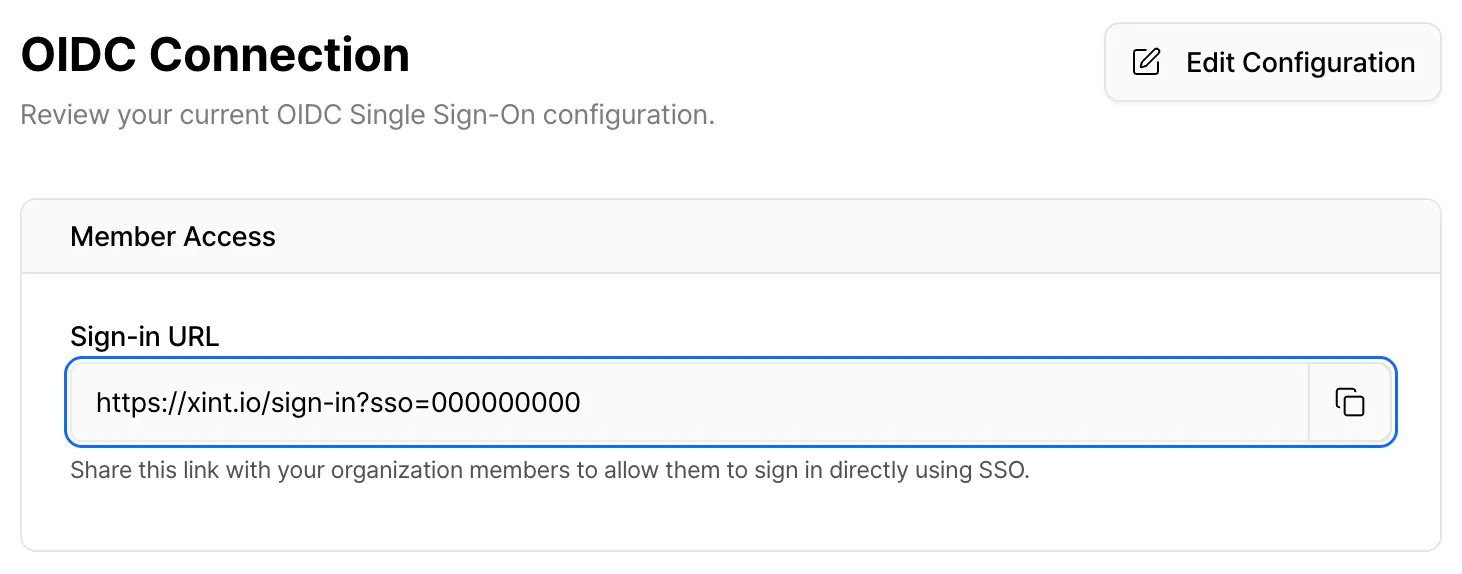

설정을 완료하면 조직 로그인 URL을 확인할 수 있습니다. 앞으로 Xint에 로그인 할 때 이 조직 로그인 URL으로 접속하면 됩니다.

사용자 초대 및 가입

섹션 제목: “사용자 초대 및 가입”현재 Xint는 초대 기반 가입 시스템을 사용하고 있습니다. SSO를 사용하는 경우에도 마찬가지로 조직에 로그인하기 위해서는 조직 관리자의 초대가 필요합니다.

사용자 초대에 대한 내용은 조직 구성원 초대 및 관리 문서를 확인하세요.

SSO를 사용하여 로그인하기

섹션 제목: “SSO를 사용하여 로그인하기”SSO가 설정된 후, 사용자는 다음과 같은 방법으로 로그인할 수 있습니다.

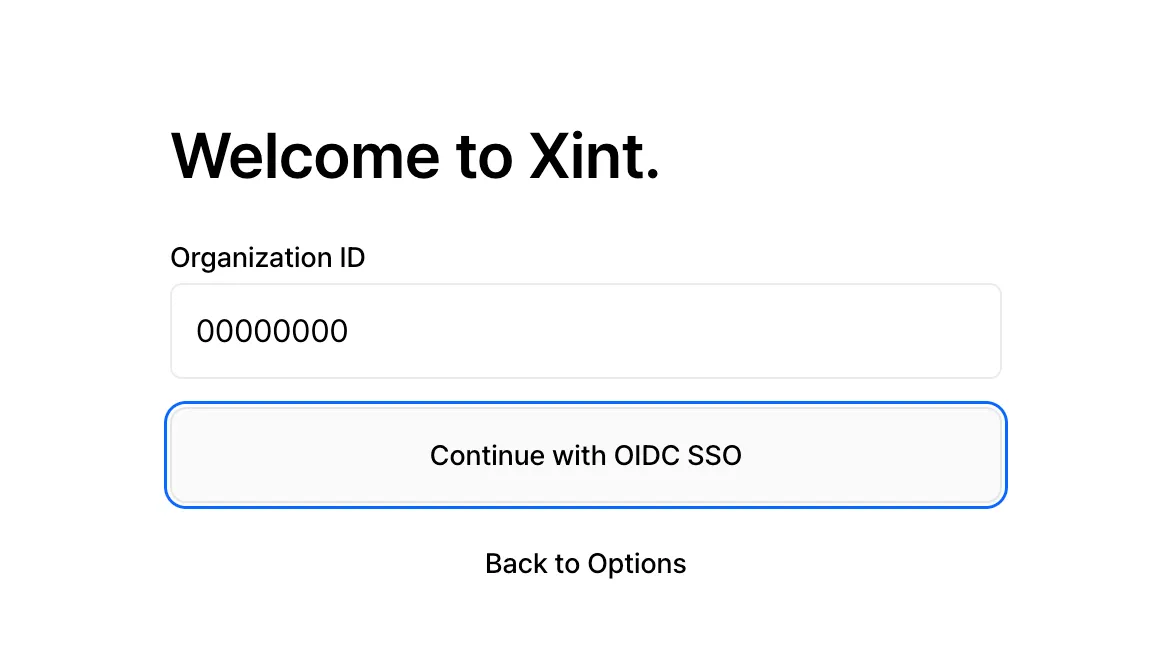

조직 로그인 URL을 통해 로그인하기 (SP-Initiated SSO)

섹션 제목: “조직 로그인 URL을 통해 로그인하기 (SP-Initiated SSO)”-

조직 로그인 URL으로 접속합니다.

-

“OIDC SSO로 계속하기” 버튼을 클릭합니다.

-

조직의 IdP 로그인 페이지로 자동 리디렉션됩니다.

-

ID 공급자 페이지에서 조직 계정으로 로그인합니다.

-

인증이 완료되면 서비스로 자동 로그인됩니다.

IdP를 통해 로그인하기 (IdP-Initiated SSO)

섹션 제목: “IdP를 통해 로그인하기 (IdP-Initiated SSO)”ID 공급자에서 IdP-Initiated SSO를 지원하는 경우 ID 공급자에서 로그인 과정을 시작할 수 있습니다.

-

ID 공급자에서 Xint 앱을 선택해 로그인을 시작하세요.

-

“OIDC SSO로 계속하기” 버튼을 클릭합니다.

-

인증이 완료되면 서비스로 자동 로그인됩니다.

자주 묻는 질문

섹션 제목: “자주 묻는 질문”Q: SSO 로그인이 실패합니다. 어떻게 해야 하나요?

A: 먼저 계정이 생성되어 있는지 확인하세요. 계정이 있다면 조직의 IdP 설정이 올바른지, SSO 설정이 완료되었는지 확인해주세요.

Q: IdP에서 인증은 성공했는데 로그인이 되지 않습니다.

A: 초대 링크를 통해 계정을 먼저 생성했는지 확인해주세요. 계정이 없으면 SSO 인증이 성공해도 로그인할 수 없습니다.

Q: 여러 IdP를 동시에 사용할 수 있나요?

A: 현재는 조직당 하나의 IdP만 설정할 수 있습니다.

Q: SSO 설정 후 기존 이메일 로그인도 가능한가요?

A: 조직 관리자가 설정에서 기존 이메일 로그인 방식을 허용할지 선택할 수 있습니다.

관리자가 이메일 로그인을 비활성화한 경우 SSO를 통해서만 로그인할 수 있습니다.

단, 관리자 계정의 경우에는 비활성화 여부와 상관 없이 모든 로그인 수단으로 로그인할 수 있습니다.